我们在上一篇初步尝试了 keycloak ,手动建立了一个名为 felord.cn 的 realm 并在该 realm 下建了一个名为 felord 的用户。今天就来尝试一下对应的 Spring Boot Adapter ,来看看 keycloak 是如何保护 Spring Boot 应用的。

客户端

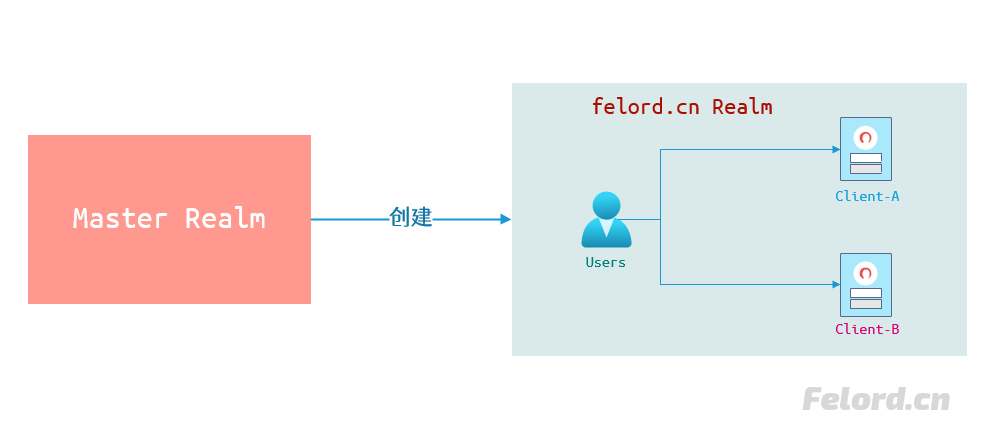

相信不少同学用过微信开放平台、蚂蚁开放平台。首先我们需要在这些开放平台上注册一个客户端以获取一套类似用户名和密码的凭证。有的叫 appid 和 secret ;有的叫 clientid 和 secret ,都是一个意思。其实 keycloak 也差不多,也需要在对应的 realm 中注册一个客户端。下图不仅仅清晰地说明了 keycloak 中 Master realm 和自定义 realm 的关系,还说明了在一个 realm 中用户和客户端的关系。

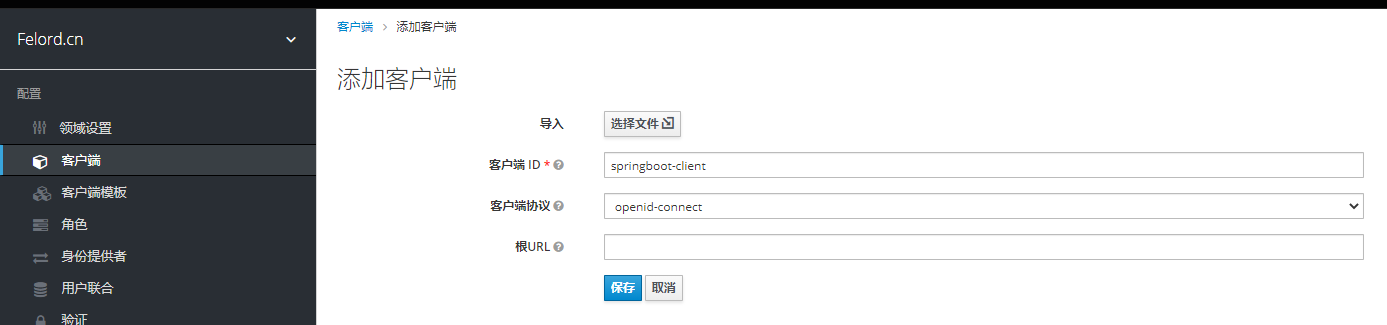

我们需要在 felord.cn 这个 realm 中建立一个客户端:

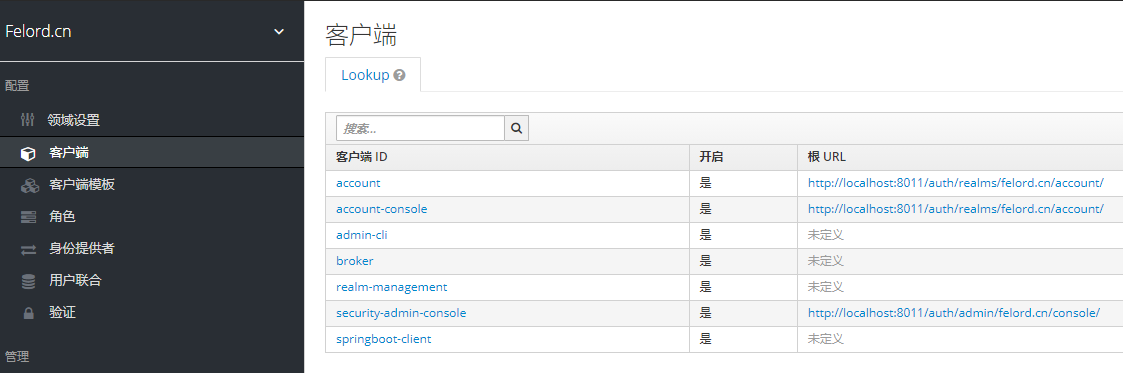

创建完毕后你会发现 felord.cn 的客户端又多了一个:

你可以通过

http://localhost:8011/auth/realms/felord.cn/account/来登录创建的用户。

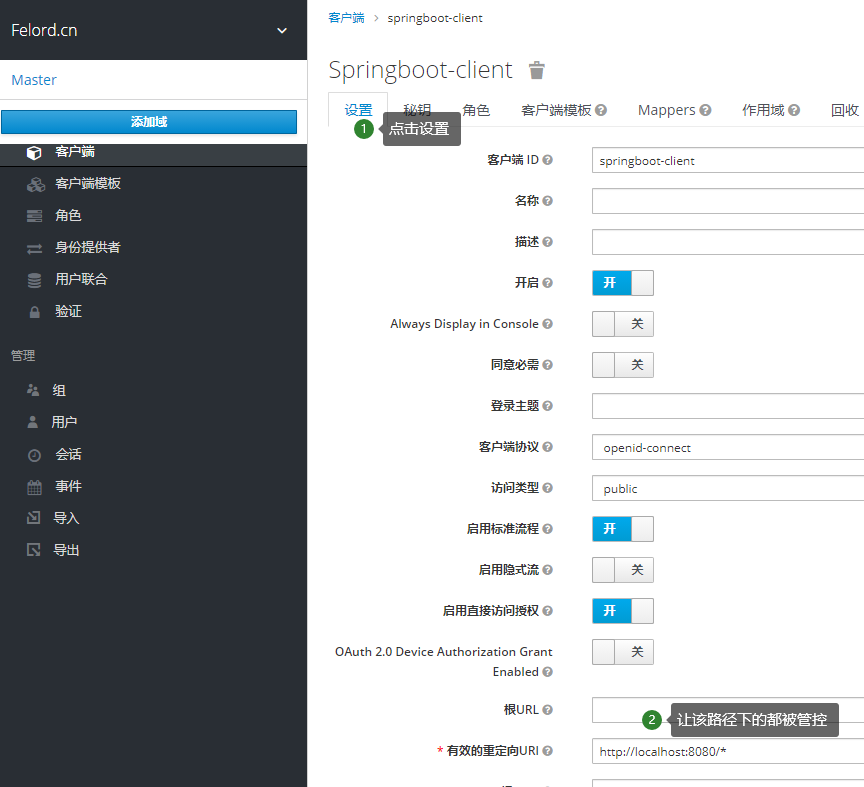

然后我们对客户端 spring-boot-client 进行编辑配置:

为了测试,这里我只填写了设置选项卡中唯一的必填项 有效的重定向URI ,这个选项的意思就是客户端 springboot-client 的所有API都会收到权限管控。

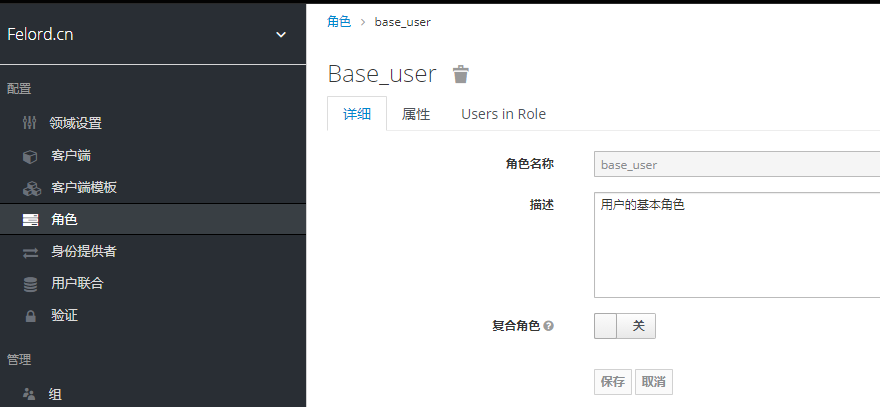

角色

基于角色的权限控制是目前主流的权限控制思想, keycloak 也采取了这种方式。我们需要建立一个角色并授予上一篇文章中建立的用户 felord 。我们来创建一个简单的角色:

keycloak 的角色功能非常强大,在后面的系列文章中胖哥会和大家深入学习这个概念。

角色映射给用户

然后我们把上面创建的角色 base_user 赋予用户 felord :

到这里用户、角色、角色映射都搞定了,就剩下在客户端上定义资源了。

获取和刷新JWT

我们可以通过下面这个方式获取用户登录的JWT对:

POST /auth/realms/felord.cn/protocol/openid-connect/token HTTP/1.1

Host: localhost:8011

Content-Type: application/x-www-form-urlencoded

client_id=springboot-client&username=felord&password=123456&grant_type=password

会得到:

{

"access_token": "eyJhbGciOiJSUzI1NiIsInR5cCIgOiAiS 省略",

"expires_in": 300,

"refresh_expires_in": 1800,

"refresh_token": "eyJhbGciOiJIUzI1NiIsInR5cCIgOiAi 省略",

"token_type": "Bearer",

"not-before-policy": 0,

"session_state": "2fc7e289-c86f-4f6f-b4d3-1183a9518acc",

"scope": "profile email"

}

刷新Token只需要把 refresh_token 带上,把 grant_type 改为 refresh_token 就可以刷新Token对了,下面是请求刷新的报文:

POST /auth/realms/felord.cn/protocol/openid-connect/token HTTP/1.1

Host: localhost:8011

Content-Type: application/x-www-form-urlencoded

client_id=springboot-client&grant_type=refresh_token&refresh_token=eyJhbGciOiJIUzI1NiIsInR5cCIgOiAiSldUIiwia2lkIiA6ICJlYWE2MThhMC05Y2UzLTQxZWMtOTZjYy04MGQ5ODVkZjJjMTIifQ.eyJleHAiOjE2MjU3NjI4ODYsImlhdCI6MTYyNTc2MTA4NiwianRpIjoiZjc2MjVmZmEtZWU3YS00MjZmLWIwYmQtOTM3MmZiM2Q4NDA5IiwiaXNzIjoiaHR0cDovL2xvY2FsaG9zdDo4MDExL2F1dGgvcmVhbG1zL2ZlbG9yZC5jbiIsImF1ZCI6Imh0dHA6Ly9sb2NhbGhvc3Q6ODAxMS9hdXRoL3JlYWxtcy9mZWxvcmQuY24iLCJzdWIiOiI0YzFmNWRiNS04MjU0LTQ4ZDMtYTRkYS0wY2FhZTMyOTk0OTAiLCJ0eXAiOiJSZWZyZXNoIiwiYXpwIjoic3ByaW5nYm9vdC1jbGllbnQiLCJzZXNzaW9uX3N0YXRlIjoiZDU2NmU0ODMtYzc5MS00OTliLTg2M2ItODczY2YyNjMwYWFmIiwic2NvcGUiOiJwcm9maWxlIGVtYWlsIn0.P4vWwyfGubSt182P-vcyMdKvJfvwKYr1nUlOYBWzQks

注意:两个请求的

content-type都是application/x-www-form-urlencoded。

Spring Boot客户端

建一个很传统的 Spring Boot 应用,别忘了带上 Spring MVC 模块,然后加入 keycloak 的 starter :

<dependency>

<groupId>org.keycloak</groupId>

<artifactId>keycloak-spring-boot-starter</artifactId>

<version>14.0.0</version>

</dependency>

当前 keycloak 版本是

14.0.0。

然后随便编写一个 Spring MVC 接口:

/**

* @author felord.cn

* @since 2021/7/7 17:05

*/

@RestController

@RequestMapping("/foo")

public class FooController {

@GetMapping("/bar")

public String bar(){

return "felord.cn";

}

}

接下来,我们声明定义只有 felord.cn realm 中包含 base_user 角色的用户才能访问 /foo/bar 接口。那么定义在哪儿呢?我们先在 spring boot 中的 application.yml 中静态定义,后续会实现动态控制。配置如下:

keycloak:

# 声明客户端所在的realm

realm: felord.cn

# keycloak授权服务器的地址

auth-server-url: http://localhost:8011/auth

# 客户端名称

resource: springboot-client

# 声明这是一个公开的客户端,否则不能在keycloak外部环境使用,会403

public-client: true

# 这里就是配置客户端的安全约束,就是那些角色映射那些资源

security-constraints:

# 角色和资源的映射关系。下面是多对多的配置方式 ,这里只配置base_user才能访问 /foo/bar

- auth-roles:

- base_user

security-collections:

- patterns:

- '/foo/bar'

然后启动 Spring Boot 应用并在浏览器中调用 http://localhost:8080/foo/bar ,你会发现浏览器会跳转到下面这个地址:

http://localhost:8011/auth/realms/felord.cn/protocol/openid-connect/auth?response_type=code&client_id=springboot-client&redirect_uri=http%3A%2F%2Flocalhost%3A8080%2Ffoo%2Fbar&state=20e0958d-a7a9-422a-881f-cbd8f25d7842&login=true&scope=openid

走的是基于 OIDC (OAuth 2.0的增强版)的认证授权模式。只有你正确填写了用户名和密码才能得到 /foo/bar 的正确响应。

总结

请注意:这是系列文章,请点击文章开头的

#keycloak查看已有章节。

我们仅仅进行了一些配置就实现了 OIDC 认证授权,保护了Spring Boot中的接口,这真是太简单了。不过看了这一篇文章后你会有不少疑问,这是因为你不太了解 OIDC 协议。这个协议非常重要,大厂都在使用这个协议。下一篇会针对这个协议来给你补补课。本文的DEMO已经上传到Git,你可以关注公众号: 码农小胖哥 回复 keycloak3 获取DEMO。多多点赞、再看、转发、评论、有饭恰才是胖哥创作分享的动力。

关注公众号:Felordcn获取更多资讯

[个人博客: https://felord.cn]

原文:Keycloak简单几步实现对Spring Boot应用的权限控制 - 码农小胖哥的个人空间 - OSCHINA - 中文开源技术交流社区